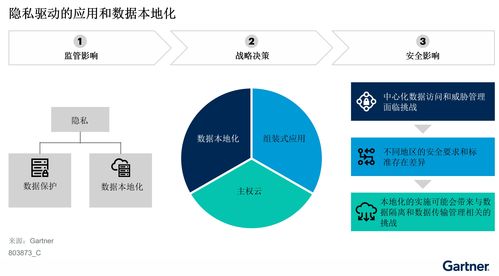

Gartner發布的研究報告強調了應用和數據本地化(Application and Data Localization)戰略在全球數字化轉型中的關鍵作用。這一戰略不僅關乎合規與數據主權,更對網絡安全,尤其是網絡安全軟件開發領域,產生了深遠且具體的重塑性影響。從設計理念到技術架構,再到開發流程,網絡安全軟件正經歷一場以“本地化”為核心的深刻變革。

影響一:驅動安全架構從“邊界防護”向“數據內生安全”演進

傳統的網絡安全軟件設計多基于網絡邊界防護模型,如防火墻、入侵檢測系統等,其核心假設是可信的內部網絡與不可信的外部網絡。應用與數據本地化戰略要求數據在特定地理或司法管轄區內存儲和處理,這使得數據的物理和邏輯位置變得分散且固定。因此,新的安全范式要求安全能力內生于應用和數據本身。

這直接推動網絡安全軟件開發的重心轉移:

- 加密與標記化成為標配:軟件必須集成更強大、更靈活的字段級、文件級或數據庫級加密方案,確保數據在靜態、傳輸及處理過程中,即使在本地化環境內,也能最小化暴露風險。

- 零信任架構(ZTA)的深度集成:軟件開發需內嵌持續驗證、最小權限訪問控制等零信任原則。安全策略的執行點從網絡邊界下沉到每一個應用接口(API)和每一次數據訪問請求,確保無論數據位于何處,訪問都需經過嚴格、動態的授權。

- 數據安全態勢管理(DSPM)工具興起:為應對本地化數據分散管理的復雜性,能自動發現、分類、監控本地化數據存儲安全狀況的DSPM模塊,正成為大型安全軟件或平臺不可或缺的組成部分。

影響二:催生合規性成為安全軟件開發的核心功能模塊

本地化戰略的核心驅動力之一是滿足各國各地區日益嚴格的數據保護法規(如中國的《網絡安全法》、《數據安全法》、《個人信息保護法》,歐盟的GDPR等)。合規性已從一個外部審計項,轉變為需要持續、自動化管理的技術需求。

這對網絡安全軟件開發意味著:

- “合規即代碼”(Compliance as Code):開發者需將具體法規的數據存儲地點、訪問權限、留存時間、跨境傳輸條件等要求,轉化為可配置的策略規則和自動化工作流,直接嵌入到安全控制平臺中。

- 差異化策略引擎:軟件需要能夠根據數據主體的國籍、數據本身的敏感級別以及數據物理存儲的司法管轄區,動態施加不同的保護策略。一個支持全球業務的安全管理平臺,其策略引擎必須能同時處理數十種不同的本地化合規要求。

- 審計與報告功能的強化:自動生成符合各地監管機構要求的合規性報告、數據流向地圖和事件日志,成為安全軟件的關鍵賣點。開發重點從單純的防護,擴展到提供透明的、可驗證的合規證據鏈。

影響三:重塑開發流程與供應鏈安全要求

應用本地化往往涉及在多地部署相同或類似的應用實例,這放大了供應鏈攻擊和軟件自身漏洞的風險。一個漏洞可能同時影響所有本地化部署節點。

因此,網絡安全軟件的開發過程本身必須升級:

- 安全左移與持續安全:在軟件開發生命周期(SDLC)的最早階段,就必須考慮本地化部署環境的安全基線差異。DevSecOps流程需要集成針對不同區域合規要求和網絡環境的安全測試與驗證。

- 軟件物料清單(SBOM)與溯源成為剛性需求:為應對監管審查和快速響應漏洞,安全軟件自身必須提供清晰、完整的SBOM,確保其使用的所有開源和第三方組件透明可查,并能快速定位受影響的本地化部署實例。

- 對部署環境安全假設的重新評估:開發者不能再假定“本地數據中心比公有云更安全”。軟件需具備環境自感知能力,能夠根據部署的本地基礎設施(可能是私有云、托管設施或邊緣節點)的安全成熟度,動態調整或增強其安全控制措施,例如加強初始配置校驗或內部流量監控。

結論

Gartner所強調的應用與數據本地化戰略,正將網絡安全軟件開發從提供通用防護工具的范式,推向構建智能化、內生化、合規驅動的新型安全能力平臺。未來的網絡安全軟件,本質上是保障數據在復雜、分散的本地化疆域內安全流動與處理的“規則執行官”和“合規審計官”。成功的安全軟件供應商,必然是那些能夠將數據主權要求、零信任原則和自動化合規能力深度融入其產品DNA的先行者。對于開發團隊而言,理解本地化戰略的深層安全意涵,并據此重構技術路線與開發實踐,已成為在新時代構建核心競爭力的關鍵。